Chia sẻ kỹ thuật | Khám phá và thực hành thuật toán rủi ro an toàn dữ liệu

Trong bối cảnh kinh tế số phát triển mạnh mẽđánh bài online, dữ liệu trở thành tài sản cốt lõi của doanh nghiệp, và an ninh dữ liệu lại càng trở thành yếu tố then chốt ảnh hưởng trực tiếp đến sự phát triển bền vững của doanh nghiệp. Trong quá trình thích nghi và đẩy nhanh chuyển đổi số hợp lệ, các doanh nghiệp đang đối mặt với nhiều thách thức và vấn đề trong lĩnh vực bảo mật.

-

Hầu hết các doanh nghiệp chưa có khả năng phát hiện các cuộc tấn công lỗ hổng 0Day hoặc 1Day;

- Lỗ hổng logic kinh doanh không được giải quyết hiệu quảđánh bài online, vấn đề xác thực giao diện phổ biến rộng rãi;

- Các dịch vụ trực tuyến luôn bị xâm nhập bởi nhiều loại hành vi xấuđánh bài online, chiến lược kiểm soát rủi ro thiếu hụt và lạc hậu nghiêm trọng;

-

Doanh nghiệp không thể giám sát và phát hiện vấn đề rò rỉ dữ liệu của ứng dụng kinh doanh một cách hệ thống và chuyên nghiệp.

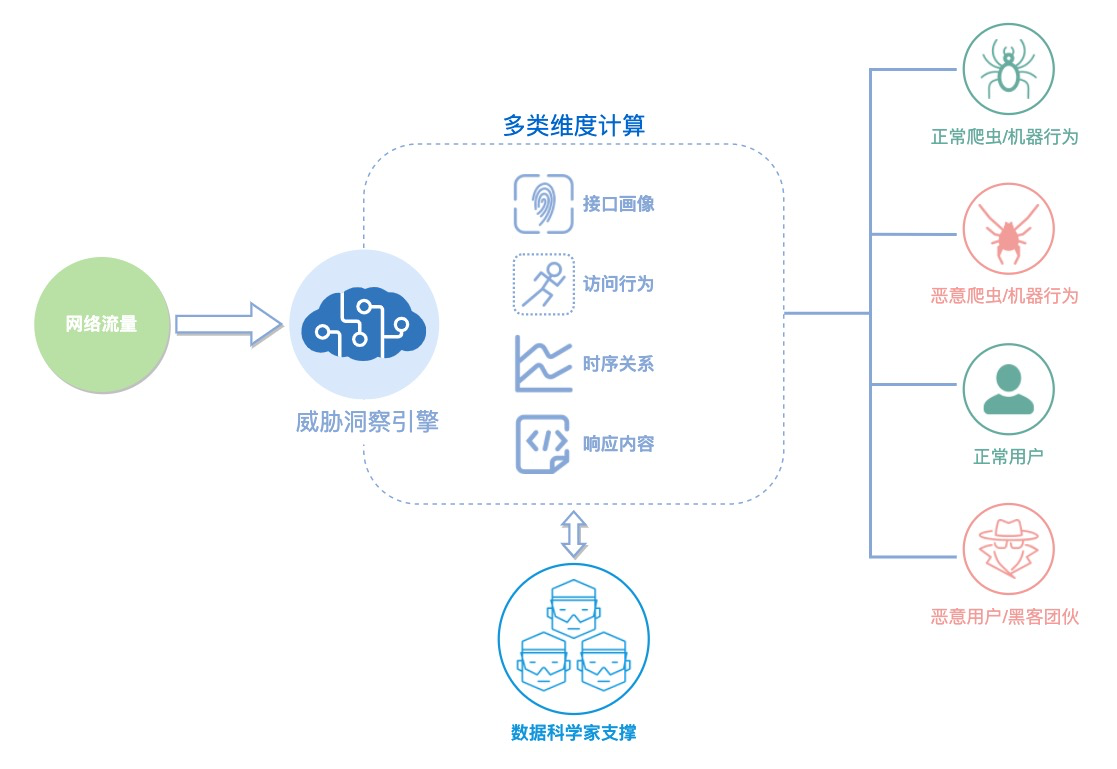

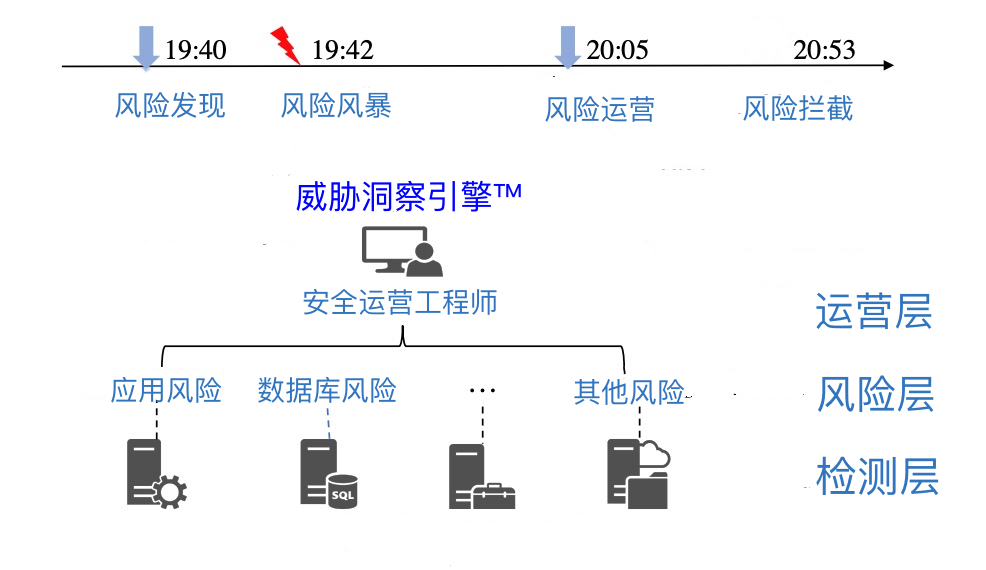

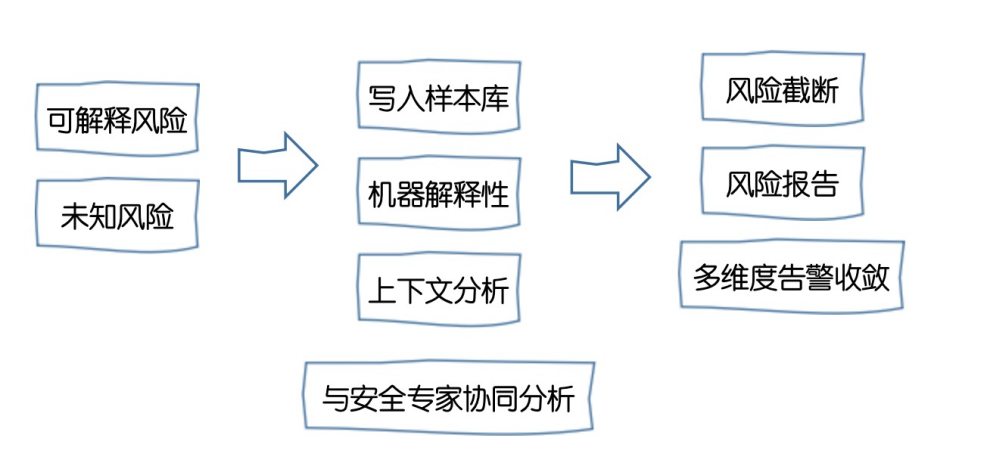

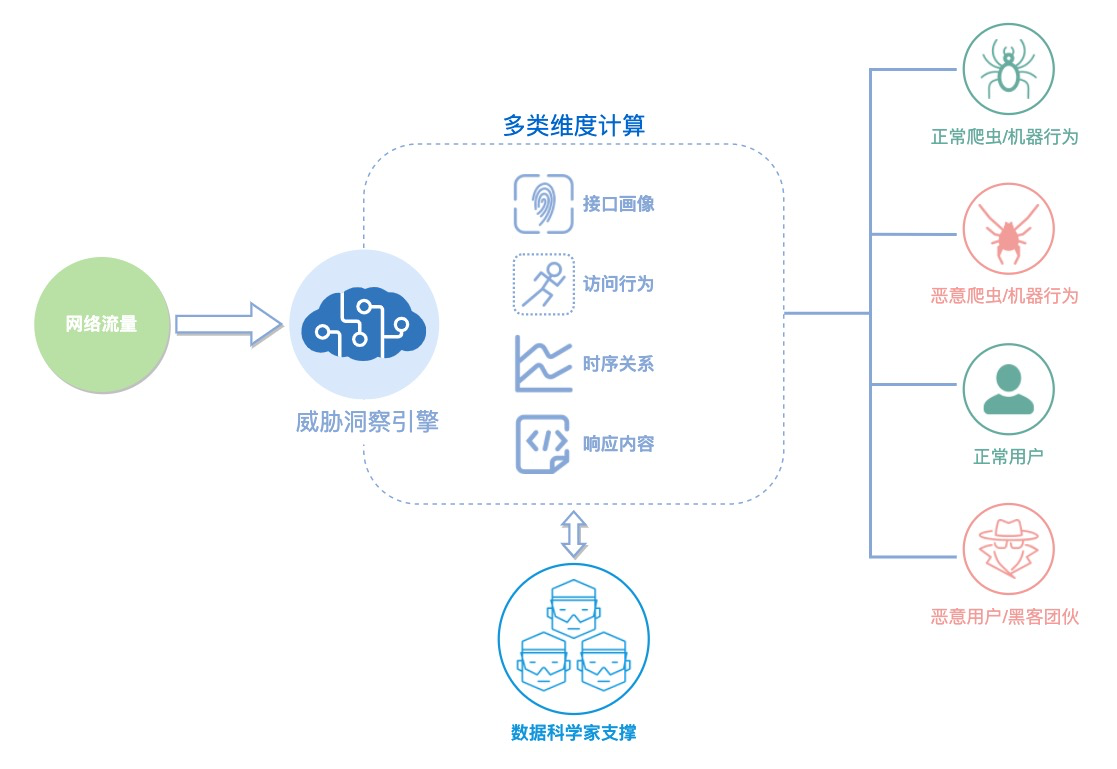

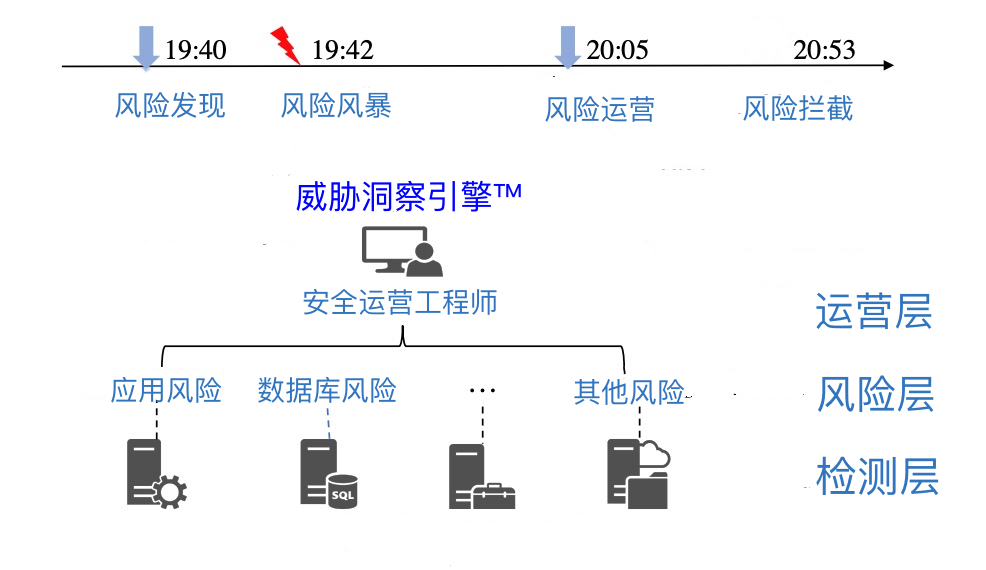

Để giải quyết những thách thức trênvn69, Phòng thí nghiệm Hồng Tụ của Công ty Toàn Tri đã ứng dụng thuật toán học máy, xây dựng động cơ nhận diện mối đe dọa™ dựa trên nhiều khía cạnh như mô hình giao diện, hành vi truy cập, quan hệ thời gian, nội dung phản hồi... nhằm cung cấp giải pháp an toàn dữ liệu nhanh chóng, chính xác, minh bạch và dễ hiểu, giúp tìm kiếm các rủi ro an toàn dữ liệu phức tạp mà các phương pháp truyền thống khó phát hiện được.

Khác với các tình huống mô hình học máy thông thườngvn69, trong lĩnh vực an ninh mạng, hành vi xâm nhập thường bị che giấu dưới hàng triệu hành vi bình thường: ví dụ như nhiều tin tặc cố ý mô phỏng như người dùng bình thường để tấn công hoặc sử dụng hàng loạt IP đại lý để che giấu hoạt động xấu.

Các kỹ thuật tấn công luôn thay đổi không ngừngvn69, thiết bị WAF, IDS/IPS dựa trên quy tắc truyền thống không thể phát hiện hết tất cả hành vi xâm nhập. Ngoài ra, tin tặc thường nắm rõ quy tắc kiểm tra an ninh và biết cách vượt qua logic phát hiện của các thiết bị bảo mật.

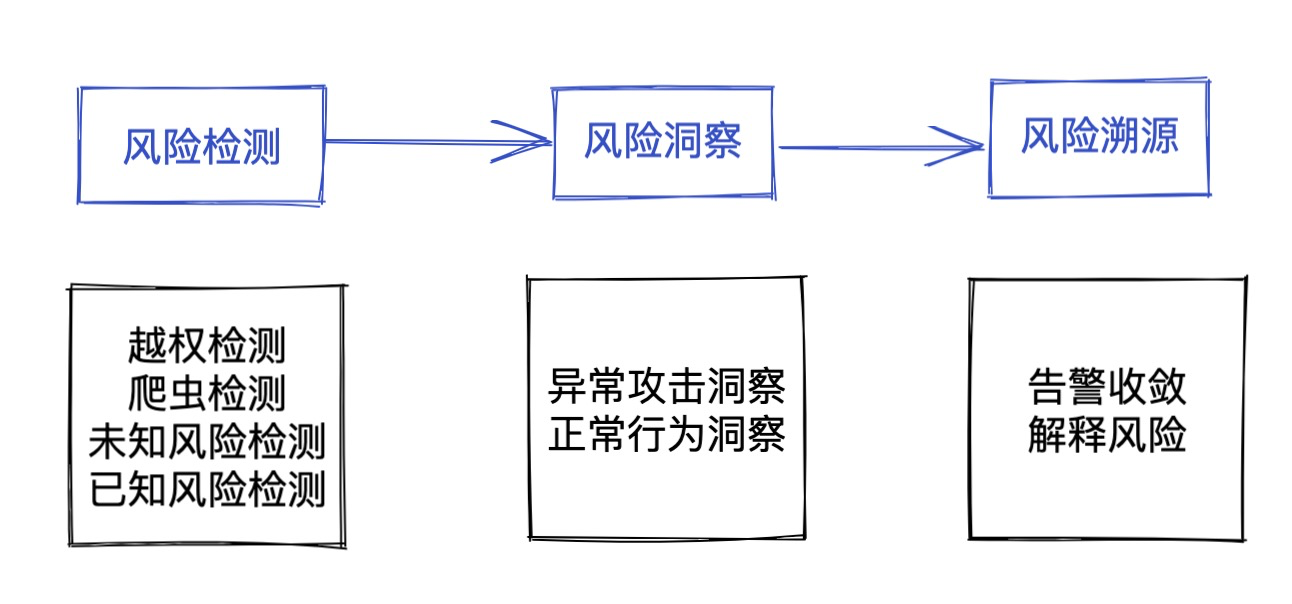

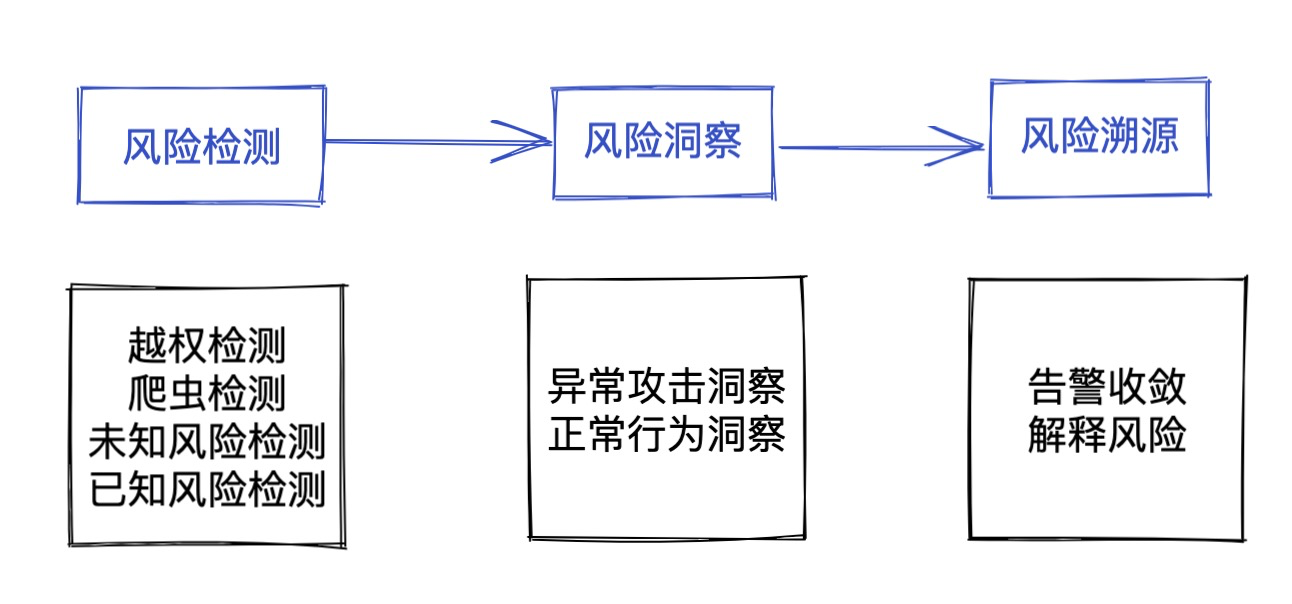

Chúng tôi dựa trên giả định ban đầu rằng hành vi bình thường luôn tương đồngvn69, hành vi bất thường luôn biến đổi, và hành vi máy móc luôn giống nhau, từ đó kết hợp nhiều thuật toán học máy khác nhau để xây dựng hệ thống quản lý rủi ro lưu lượng an toàn dữ liệu có vòng lặp hoàn chỉnh gồm phát hiện rủi ro, hiểu rõ rủi ro và truy xuất nguồn gốc rủi ro.

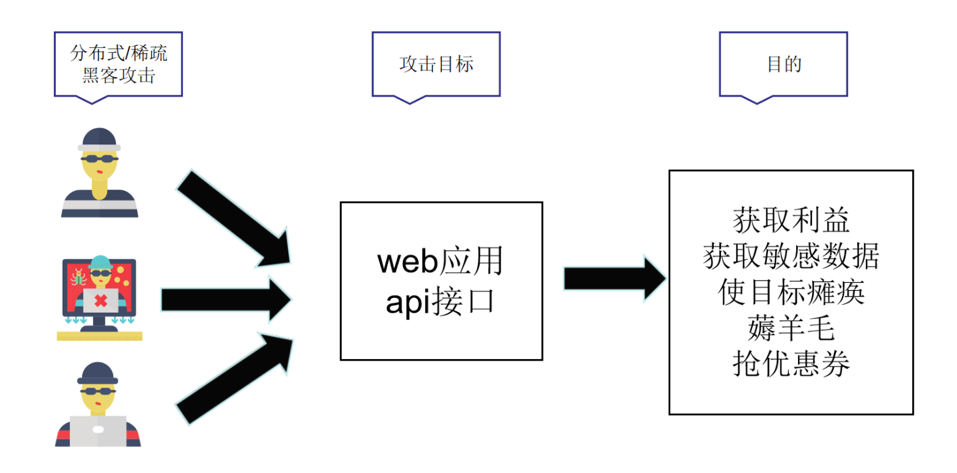

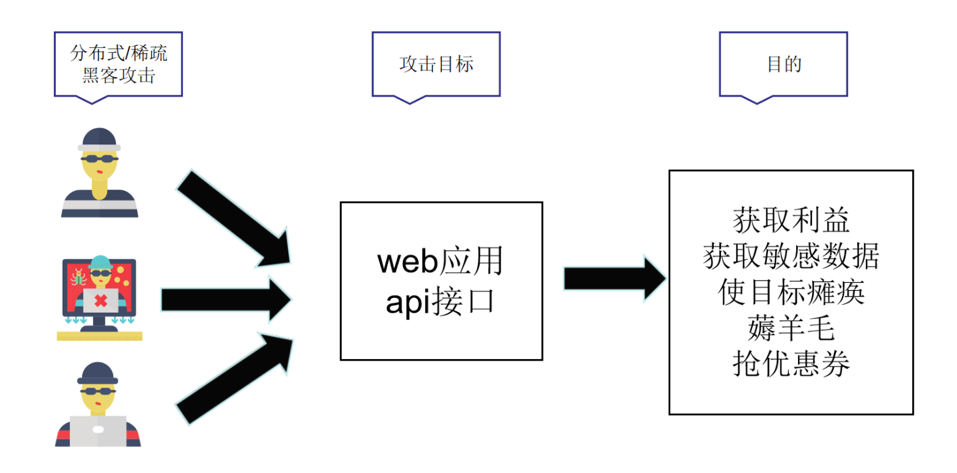

Các ứng dụng kinh doanh mở rộng trên internet thường xuyên phải đối mặt với các cuộc tấn công đăng nhậpvn69, tấn công quét, tấn công robot thu thập dữ liệu, và các cuộc tấn công an toà Một số cuộc tấn công có thể được phát hiện thông qua việc khớp từ khóa hoặc biểu thức chính quy, nhưng một số khác thì ở góc độ từng sự kiện không có gì khác biệt so với hành vi của người dùng bình thường.

Về mặt thuật toánxem cung mệnh, bản chất của các cuộc tấn công là sự xuất hiện bất thường ở một hoặc nhiều đặc trưng. Do đó, dù là các cuộc tấn công web truyền thống hay tấn công robot thu thập dữ liệu, hay tấn công logic kinh doanh, trọng tâm của thiết kế thuật toán là xác định và phát hiện sự "bất thường" ở các đặc trưng này.

Ví dụđánh bài online, một tin tặc có thể chi vài đô la để mua hàng chục nghìn IP đại lý và thu thập thông tin doanh nghiệp hoặc chính phủ, mỗi lần truy cập của từng IP có vẻ bình thường như người dùng thật. Tuy nhiên, về tổng thể, những IP độc hại này có sự khác biệt lớn với hành vi truy cập của người dùng bình thường ở các đặc trưng như số lần truy cập, số lượng giao diện truy cập, mối quan hệ theo thời gian, tần suất truy cập, và mối liên hệ giữa các giao diện. Vì vậy, chỉ cần xác định và xây dựng đúng các chỉ số đặc trưng, các cuộc tấn công khó phát hiện bằng quy tắc cũng có thể được phát hiện. Vấn đề kỹ thuật quan trọng nhất chỉ có hai loại: làm thế nào để thực hiện kỹ thuật đặc trưng và thiết kế thuật toán như thế nào.

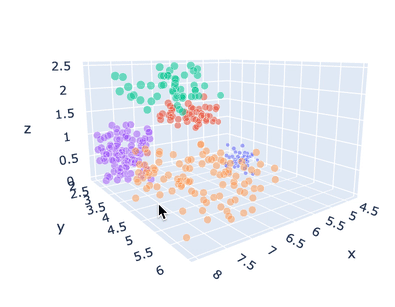

Tuy nhiênvn69, việc giải quyết hai vấn đề kỹ thuật này không hề dễ dàng. Nó không chỉ yêu cầu kinh nghiệm an ninh phong phú để hiểu được các cuộc tấn công đa dạng và xác định được các đặc trưng quan trọng, mà còn đòi hỏi kinh nghiệm thực tiễn sâu sắc trong việc tích hợp nhiều thuật toán học máy, xây dựng mô hình phân tích bất thường một cách không giám sát hoặc có giám sát, từ đó phát hiện được "sự bất thường" từ dữ liệu.

Thông qua phân tích ngang và dọc sâuvn69, một số cảnh báo bất thường sẽ bị loại bỏ vì là sai sót, trong khi một số khác sẽ được xác định là các cuộc tấn công thực sự có giá trị vận hành. Ví dụ, xác định được các đường dẫn tài sản nào bị kẻ tấn công phát hiện thành công, từ đó nâng cao hiệu quả vận hành và trải nghiệm người dùng.

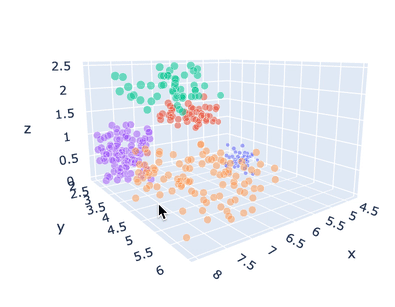

Nhiều loại cuộc tấn công khác nhau có thể kích hoạt hàng loạt cảnh báo sự kiện bất thườngđánh bài online, chẳng hạn như tấn công bẻ khóa đăng nhập, quét tài sản, quét lỗ hổng, hoặc robot thu thập dữ liệu. Trong kiểu tấn công này, số lượng cảnh báo sự kiện bất thường đơn lẻ rất lớn, gây khó khăn cho vận hà Do đó, cảnh báo sự kiện đơn lẻ không có ý nghĩa gì, cần sử dụng thuật toán để liên kết và tổng hợp dựa trên đặc trưng tấn công và chủ thể tấn công, tránh hiện tượng "bão cảnh báo", đạt được tổng hợp rủi ro. Ở chiều ngang, có thể kết hợp các công nghệ như phân cụm đặc trưng và sơ đồ tri thức an ninh để tổng hợp cảnh báo sự kiện đơn lẻ và xác định loại tấn công.

Ngay cả khi rủi ro đã được tổng hợp ở nhiều chiều khác nhauđánh bài online, nó chỉ giúp giảm thiểu rủi ro về mặt tổng thể, vẫn chưa giải quyết được vấn đề vận hành. Do đó, cần phân tích và phản hồi tự động ở cấp độ kỹ thuật, trích xuất thông tin quan trọng, xác định các sự kiện tấn công quan trọng, nâng cao hiệu quả vận hành an ninh một cách thông minh. Ở chiều dọc, có thể sử dụng độ tương đồng văn bản, xử lý ngôn ngữ tự nhiên (NLP), và phân cụm mẫu văn bản để trích xuất thông tin quan trọng và xác định xem cuộc tấn công thành công hay thất bại. Ví dụ, trong cuộc tấn công SQL injection lấy dữ liệu, có thể xây dựng đặc trưng văn bản từ phản hồi và quan sát kết quả tấn công thông qua thuật toán phân cụm.

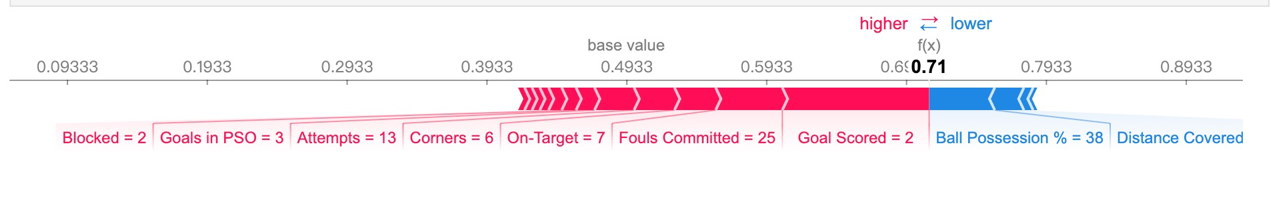

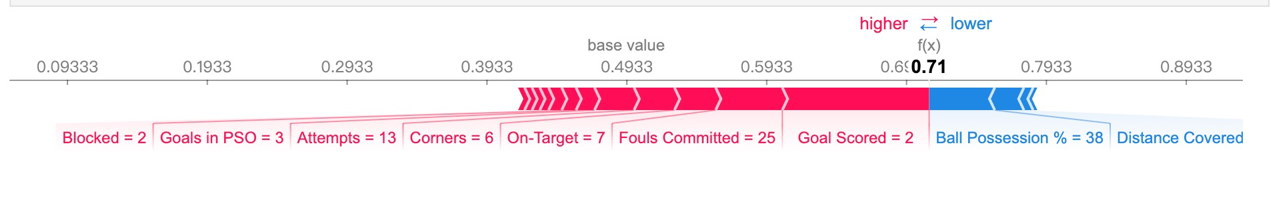

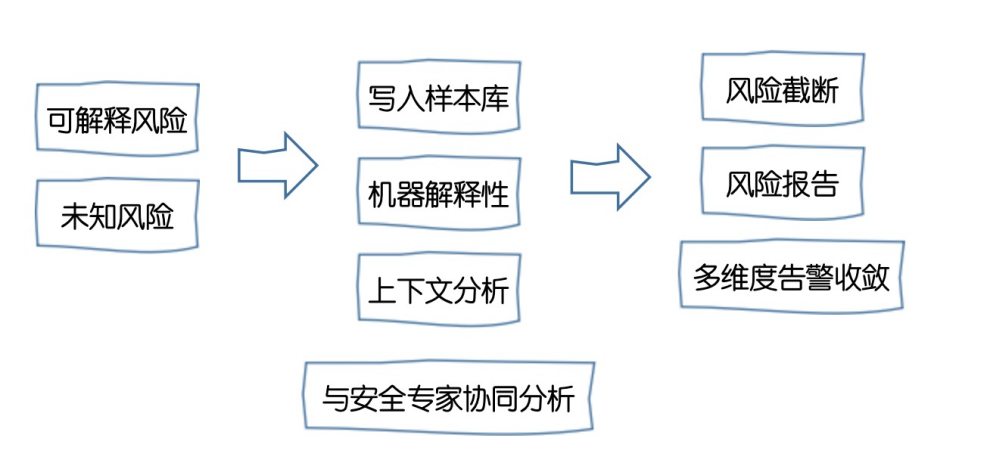

Trong thực tiễn an ninhđánh bài online, nhiều hành vi bất thường, như rủi ro hành vi kỳ lạ của người dùng, rủi ro hành vi cơ sở bất thường... thực tế rất khó giải thích. Ví dụ, rủi ro của robot sử dụng bộ máy đại lý, mỗi IP chỉ truy cập một vài lần, tại sao chúng lại được coi là IP đại lý, hay tại sao hành vi truy cập của IP này lại được coi là một phần của rủi ro tậ Nhận diện rủi ro cũng cần giải quyết các vấn đề này, nếu không, mô hình hành vi chỉ dựa trên các quy tắc đơn giản sẽ giới hạn giá trị ứng dụng, hoặc hành vi bất thường không thể giải thích sẽ làm giảm giá trị vận hành. Mỗi mô hình rủi ro hành vi cần thiết kế và triển khai các cách giải thích riêng biệt. Các thuật toán như phân tích nguyên nhân, đánh giá tầm quan trọng của đặc trưng, và đo khoảng cách không gian giữa hành vi bình thường và bất thường đều có giá trị thực tiễn quan trọng trong lĩnh vực này.

Trong tầng hiển thị tấn côngxem cung mệnh, để hiểu rõ hơn hành vi tấn công, có thể trình bày chuỗi thời gian hành vi của chủ thể tấn công. Ví dụ, trước và sau thời điểm xảy ra rủi ro hiện tại, chủ thể tấn công đã thực hiện những cuộc tấn công nào, truy cập giao diện nào, thu thập dữ liệu nào và đạt được hiệu quả như thế nào. Khi thuật toán nhận diện rủi ro ở chiều ngang và chiều dọc đã được thực hiện tốt, việc tích hợp vào sản phẩm an ninh không quá khó, chủ yếu nằm ở thiết kế và triển khai giao diện và kỹ thuật.

Triệu Nguyên - Hệ thống bản đồ tài sản dữ liệu

Triệu Ảnh - Nền tảng quản lý bảo mật API

Triệu Cảnh - Công cụ kiểm tra an toàn dữ liệu

Một cửa - Nền tảng quản lý an toàn dữ liệu

Một cửa - Nền tảng quản lý an toàn dữ liệu

Xuất khẩu dữ liệu - Nền tảng quản trị tuân thủ

Tư vấn an toàn dữ liệu - Dịch vụ

Đánh giá an toàn dữ liệu - Dịch vụ

Đánh giá an toàn dữ liệu - Dịch vụ

Chứng nhận an toàn dữ liệu - Dịch vụ

Dịch vụ tuân thủ nhẹ nhàng - DiRM

Dịch vụ tuân thủ nhẹ nhàng - PIA

Giải pháp tổng thể về quản trị an toàn dữ liệu

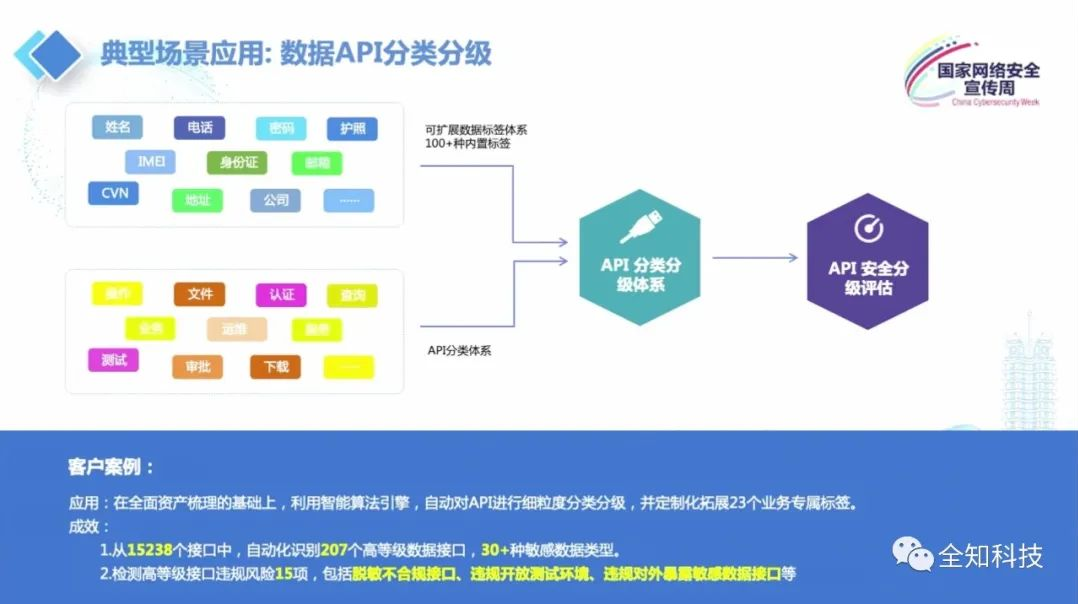

Giải pháp phân loại và phân cấp dữ liệu

Giải pháp quản lý rủi ro dữ liệu cho nhân viên nội bộ

Giải pháp bảo mật API chống lại các hoạt động bất hợp pháp và bảo vệ mạng

Giải pháp đánh giá rủi ro an toàn dữ liệu

Kế hoạch tư vấn dịch vụ an toàn dữ liệu

Giải pháp an toàn dữ liệu chia sẻ trong chính phủ

Giải pháp an toàn dữ liệu ngành ngân hàng

Giải pháp an toàn dữ liệu ngành bảo hiểm

Giải pháp an toàn dữ liệu của nhà cung cấp dịch vụ viễn thông

Giải pháp an toàn dữ liệu ngành Internet

Giải pháp an toàn dữ liệu ngành giáo dục

Giải pháp an toàn dữ liệu ngành y tế