- Trang chủ

-

Sản phẩm và Dịch vụ

-

Triệu Nguyên - Hệ thống bản đồ tài sản dữ liệu

-

Triệu Ảnh - Nền tảng quản lý bảo mật API

-

Triệu Cảnh - Công cụ kiểm tra an toàn dữ liệu

-

Một cửa - Nền tảng quản lý an toàn dữ liệu

Một cửa - Nền tảng quản lý an toàn dữ liệu

-

Xuất khẩu dữ liệu - Nền tảng quản trị tuân thủ

-

Tư vấn an toàn dữ liệu - Dịch vụ

-

Đánh giá an toàn dữ liệu - Dịch vụ

-

Đánh giá an toàn dữ liệu - Dịch vụ

-

Chứng nhận an toàn dữ liệu - Dịch vụ

-

Dịch vụ tuân thủ nhẹ nhàng - DiRM

-

Dịch vụ tuân thủ nhẹ nhàng - PIA

-

-

Giải pháp

Giải pháp tổng thể về quản trị an toàn dữ liệu

Giải pháp phân loại và phân cấp dữ liệu

Giải pháp quản lý rủi ro dữ liệu cho nhân viên nội bộ

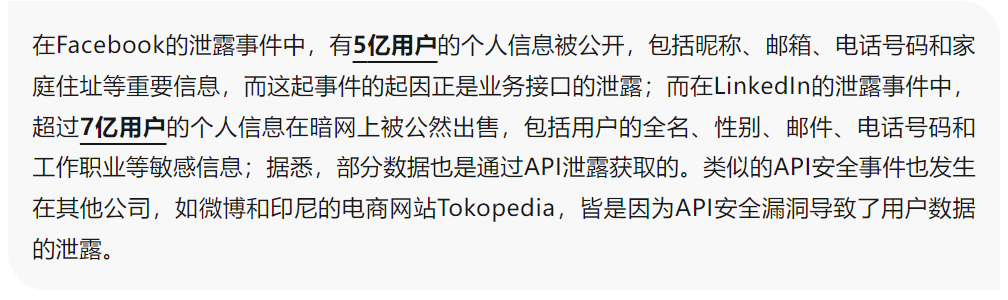

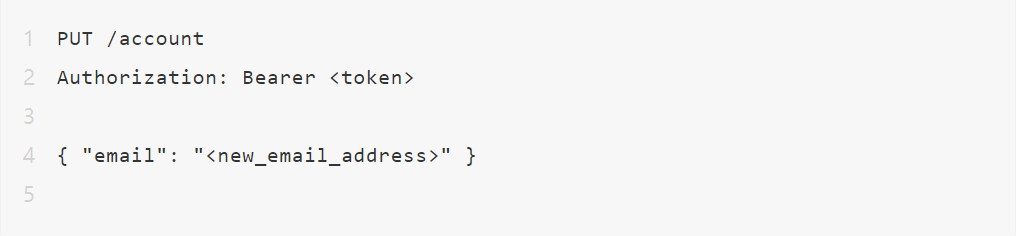

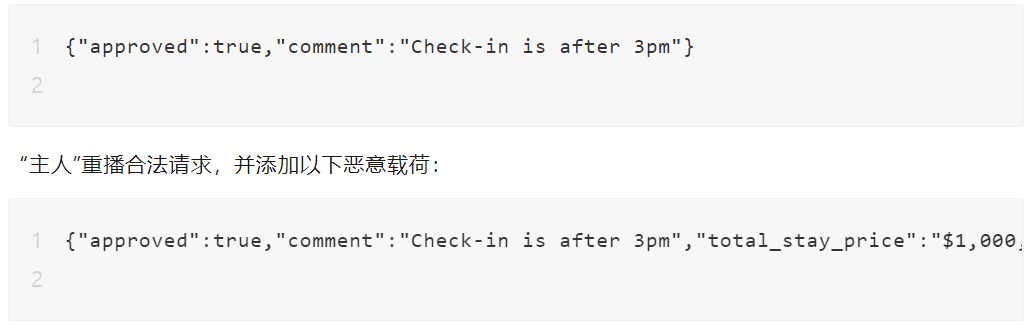

Giải pháp bảo mật API chống lại các hoạt động bất hợp pháp và bảo vệ mạng

Giải pháp đánh giá rủi ro an toàn dữ liệu

Kế hoạch tư vấn dịch vụ an toàn dữ liệu

Giải pháp an toàn dữ liệu chia sẻ trong chính phủ

Giải pháp an toàn dữ liệu ngành ngân hàng

Giải pháp an toàn dữ liệu ngành bảo hiểm

Giải pháp an toàn dữ liệu của nhà cung cấp dịch vụ viễn thông

Giải pháp an toàn dữ liệu ngành Internet

Giải pháp an toàn dữ liệu ngành giáo dục

Giải pháp an toàn dữ liệu ngành y tế

- Về Toàn Tri

- Trung tâm an toàn

- Chống tin giả

- Trang chủ

- Sản phẩm và Dịch vụ

-

Giải pháp

-

Giải pháp

- Giải pháp theo tình huống

-

Giải pháp theo ngành

- Giải pháp an toàn dữ liệu chia sẻ trong chính phủ

- Giải pháp an toàn dữ liệu ngành ngân hàng

- Giải pháp an toàn dữ liệu ngành bảo hiểm

- Giải pháp an toàn dữ liệu của nhà cung cấp dịch vụ viễn thông

- Giải pháp an toàn dữ liệu ngành Internet

- Giải pháp an toàn dữ liệu ngành giáo dục

- Giải pháp an toàn dữ liệu ngành y tế

- Về Toàn Tri

- Trung tâm an toàn

- Chống tin giả

400-100-9516